2024. 2. 13. 10:15ㆍNetwork

telnet과 ssh는

네트워크를 통해서 다른 컴퓨터로

해당 기기에 접속해 원격으로 명령을 실행할 수 있게 해주는

프로토콜이다.

telnet은 23번

ssh는 22번 포트에서 실행된다.

telnet은 데이터를 일반 텍스트로 전송하지만

ssh는 보안 채널을 통해서 암호화된 형식으로 전송한다.

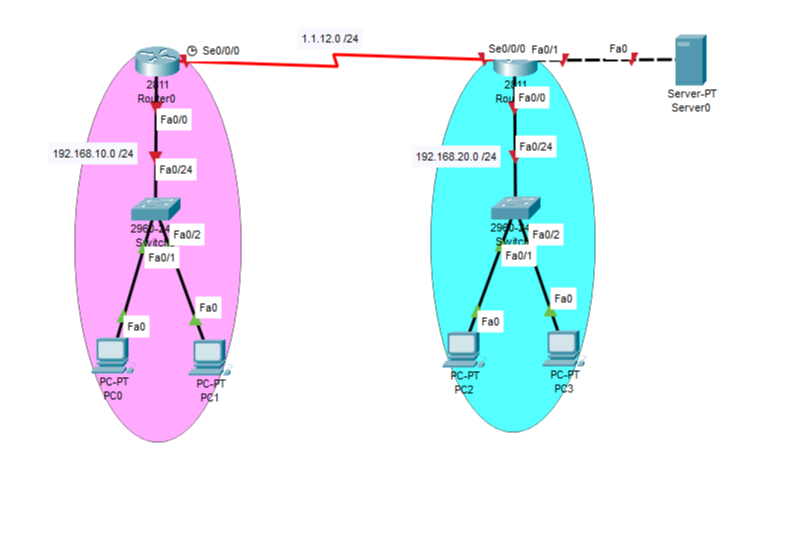

일단 위와 같은 네트워크들 연결해준 사진을

토폴로지라고 한다.

이 처럼 토폴로지를 구성해

기본적인 rip v2 라우팅을 완료해 통신이 가능하게 해주자

[Router0]

Router>en

Router#conf t

Router(config)#int f0/0

Router(config-if)#ip addr 192.168.10.1 255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#int s0/0/0

Router(config-if)#ip addr 1.1.12.1 255.255.255.0

Router(config-if)#no sh

Router(config)#exit

Router(config)#router rip

Router(config-router)#v 2

Router(config-router)#net 192.168.10.0

Router(config-router)#net 1.1.12.0

Router(config-router)#no au

[Router1]

Router>en

Router#conf t

Router(config)#int f0/0

Router(config-if)#ip addr 192.168.20.1 255.255.255.0

Router(config-if)#no sh

Router(config-if)#int s0/0/0

Router(config-if)#ip addr 1.1.12.2 255.255.255.0

Router(config-if)#no sh

Router(config)#router rip

Router(config-router)#v 2

Router(config-router)#net 192.168.20.0

Router(config-router)#net 1.1.12.0

Router(config-router)#no au

다른 네트워크와 핑이 간다면 성공

Telnet

이제 Router 1(오른쪽)에

텔넷을 설정해보자

[Router1]

Router(config)#line vty 0 4 (0~4 까지 5개의 가상터미널을 사용하겠다 선언)

Router(config-line)#r

Router(config-line)#tra

Router(config-line)#transport input telnet

Router(config-line)#passw

Router(config-line)#password cisco그럼 다른 pc에서 Router1의 아이피로 텔넷을 접속해보자

C:\>telnet 192.168.20.1

그럼 위와같이 표시되며 관리자 모드로 접속이 불가능할 것이다.

[Router1]

Router(config-line)#exit

Router(config)#enable password 1234구성모드 (conf t)에서

관리자 접속시 패스워드를 설정한 뒤에 telnet을 접속해보자

그럼 위 사진과 같이 관리자 및 구성모드 접속이 가능해지고

원격으로 명령어 수행이 가능해진다!

telnet 설정시에는 꼭 enable password를 설정해주자

원격으로 접속해 관리자 모드를 쓰지 않을 작업을 할일은 없으니..

SSH

ssh는 telnet보다 보안성이 높다.

이유는 암호화 되어서 전송되기 때문인데

먼저 ssh 를 설정해보자

방금 telnet을 설정한 라우터에 ssh를 설정해주자

[Router1]

Router(config)#line vty 0 4

└ telnet 과 똑같이 가상터미널 갯수를 설정할 수 있다.

Router(config-line)#login local

└ login만 입력하면 password만 묻고 login loacl입력시 ID/PW 모두 묻는다.

Router(config-line)#transport input ssh

└ ssh 사용

Router(config-line)#exit

Router(config)#hostname Router1

└ ssh는 반드시 hostname을 바꿔줘야 한다.

Router1(config)#

└ host명이 바뀐 것을 알 수 있다.

Router1(config)#username cisco password 1234

└ 사용자 계정과 비밀번호 생성

Router1(config)#ip domain-name test.com

└ dns 도메인 설정

Router1(config)#crypto key generate rsa

└ 암호화키 생성, (rsa는 공개키 암호화 알고리즘이다.)

The name for the keys will be: Router1.test.com

Choose the size of the key modulus in the range of 360 to 4096 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes.

How many bits in the modulus [512]: 1024

└공개키 길이 설정 1024 이상으로 설정해주자

% Generating 1024 bit RSA keys, keys will be non-exportable...[OK]

Router1(config)#

pc에서 ssh 로 접속에 성공했다.

이제 다시 라우터로 돌아가서

show runnig-config 명령어로 현재 설정된 설정 값을 확인해보자

Router1#sh running-config

Building configuration...

Current configuration : 965 bytes

!

version 15.1

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname Router1

!

!

!

enable password 1234

!

!

!

!

!

!

no ip cef

no ipv6 cef

!

!

!

username cisco password 0 1234

!

!

license udi pid CISCO2811/K9 sn FTX1017UUY7-

!

!

!

!

!

!

!

!

!

ip domain-name test.com

!

!

spanning-tree mode pvst

!

!

!

!

!

!

interface FastEthernet0/0

ip address 192.168.20.1 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet0/1

ip address 192.168.30.1 255.255.255.0

duplex auto

speed auto

!

interface Serial0/0/0

ip address 1.1.12.2 255.255.255.0

!

interface Serial0/0/1

no ip address

clock rate 2000000

shutdown

!

interface Vlan1

no ip address

shutdown

!

router rip

version 2

network 1.0.0.0

network 192.168.20.0

no auto-summary

!

ip classless

!

ip flow-export version 9

!

!

!

!

!

!

!

line con 0

!

line aux 0

!

line vty 0 4

password cisco

login local

transport input ssh

!

!

!

end확인 해보면

모든 패스워드가 평문 형태로

그대로 노출되어 있는 것을 볼 수 있을 것이다.

이는 보안에 굉장히 취약한 형태다.

Router1(config)#enable secret aasd123

Router1(config)#do sh ru

Building configuration...

Current configuration : 1012 bytes

!

version 15.1

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname Router1

!

!

!

enable secret 5 $1$mERr$D7/FBVq/issZn4ubIRMbG/ <<<<<<<<<<<<<<<<<<암호화된 패스워드

enable password 1234

!

!

!secret 명령어를 이용해 패스워드를 만들어주면

running-config에서도 암호화 된 것을 볼 수 있다.

위처럼 enable password와

enabler secret 명령어가

둘다 설정돼 있다면

secret 명령어가 우선되어서

ssh 접속시 secret 암호를 입력해야한다.

Router1(config-line)#line vty 0 4

Router1(config-line)#exec-timeout 1위 명령어로 자리비움시 자동으로 접속을 끊어줄 수있다.

(분 단위 설정)

접속 후 별도의 조작이 없으면 접속이 끊긴다.

이상으로 원격관리를 위한 프로토콜에 대해 간단히 알아보았다.

'Network' 카테고리의 다른 글

| Network 9. NAT, PAT (0) | 2024.02.13 |

|---|---|

| Network 8. Port Security (0) | 2024.02.13 |

| Network 6. TCP와 UDP (0) | 2024.02.08 |

| Network 5. 스위치와 라우터 그리고 라우팅 (0) | 2024.02.07 |

| Network 4. OSI 7 Layer (0) | 2024.02.06 |