2024. 4. 22. 21:15ㆍLinux/Firewall

UTM(unified threat management)은

오늘날에 들어서 방화벽으로 더 잘 알려져 있으며,

네트워크상에서

바이러스, 스팸 차단과, 콘텐츠 필터링, 웹 필터링과 같은 기능을 제공한다.

가운데에 UTM을 두고 위와 같은 사진으로 구성해보려고 한다.

VMware 상에서 구현해보자

위처럼 네트워크 대역을 두개로 만들어주었다.

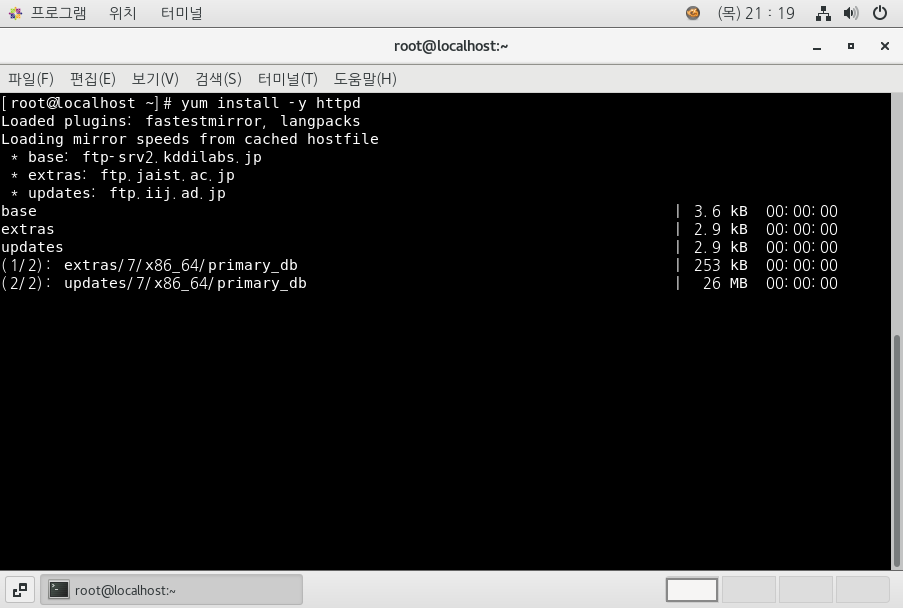

먼저 모든 리눅스에 필요한 앱들을 설치해주자

yum install -y httpd*

yum install -y vsftpd*

yum install -y sendmail*

yum install -y dovecot*

yum install -y mariadb*

yum install -y bind*

yum install -y telnet

yum install -y telnet-server.x86.64

yum install -y ftp

yum install -y nfs*

yum install -y samba*

yum install -y postfix*

systemctl stop firewalld

systemctl disable firewalld

sed -i 's/SELINUX=enforcing/SELINUX=disabled/g' /etc/selinux/config

systemctl start named

systemctl start httpd

systemctl start sendmail

systemctl start vsftpd

systemctl start mariadb

systemctl start telnet.socket

systemctl start postfix

systemctl start nfs

systemctl start smb

systemctl start postfix

systemctl start dovecot

systemctl enable named

systemctl enable httpd

systemctl enable sendmail

systemctl enable vsftpd

systemctl enable mariadb

systemctl enable telnet.socket

systemctl enable postfix

systemctl enable nfs

systemctl enable smb

systemctl enable dovecot이는 칼리를 이용해 포트등을 확인하기 위해서 앱을 설치하고 실행 시킨 것이다.

그 후 모든 Linux 들의 네트워크 어댑터를 알맞는 IP의 것으로 바꿔주고

방화벽 및 Selinux 설정을 해주자

윈도우의 어댑터 및 IP도 변경 해주자

Kali 리눅스는 두개의 네트워크 어댑터를 달아주자

하나는 외부로 인터넷으로 나가는 어댑터

하나는 내부의 UTM으로 가기위한 것으로

또한 이 둘을 라우팅 해줄 것이다!

두개의 어댑터에 각각 주소를 IP를 부여하자

그리곤 마지막 줄에 라우팅을 위해서 명령어 한줄을 추가하자

eth1 은 외부로 나갈일이 없기에 필요없는 부분은 제외 해서 작성했다.

끝났다면 각 PC로 ping을 보내서 같은 대역이 통신이 되는지 확인해주자

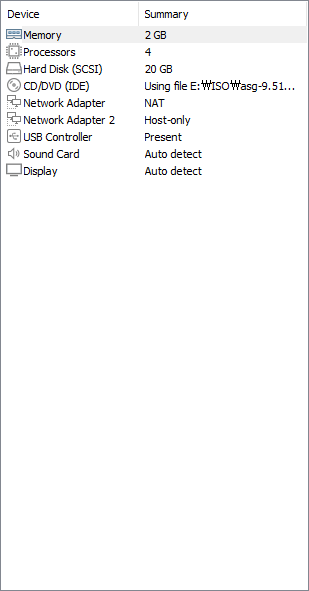

UTM 은 아래사진처럼 두개의 네트워크 어댑터를 장착하고

먼저 eth1를 아래 사진과 같이 설정해주자

(UTM의 IP는 각 네트워크 대역의 게이트웨이다.)

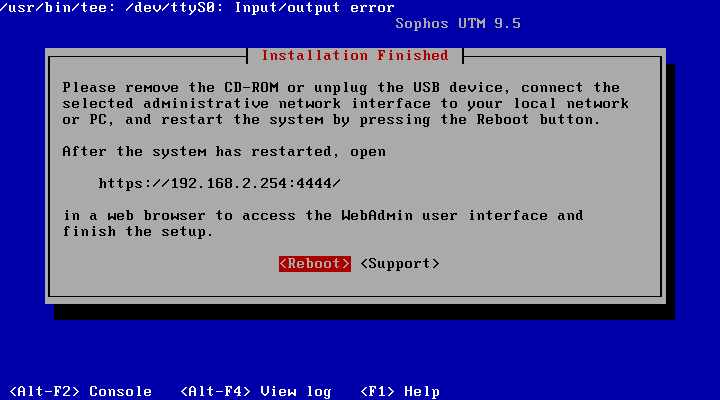

위처럼 뜬다면 설치가 끝난 것이니 리부트 해주자

리부트를 하면 위 사진처럼 출력되는데

꼭 UTM이 설치된 PC에서 작업하지 않아도 된다.

UTM의 IP로 원격 접속 관리가 가능하다.

https://(UTM의IP):4444로 접속 해주자

그리고 비공개 연결 경고문이 뜸면

아래의 고급 버튼을 눌러서 접속해주자

접속하면 위처럼

초기 시스템 설정창이 뜬다.

임시로 설정해주자

(40초정도 걸린다)

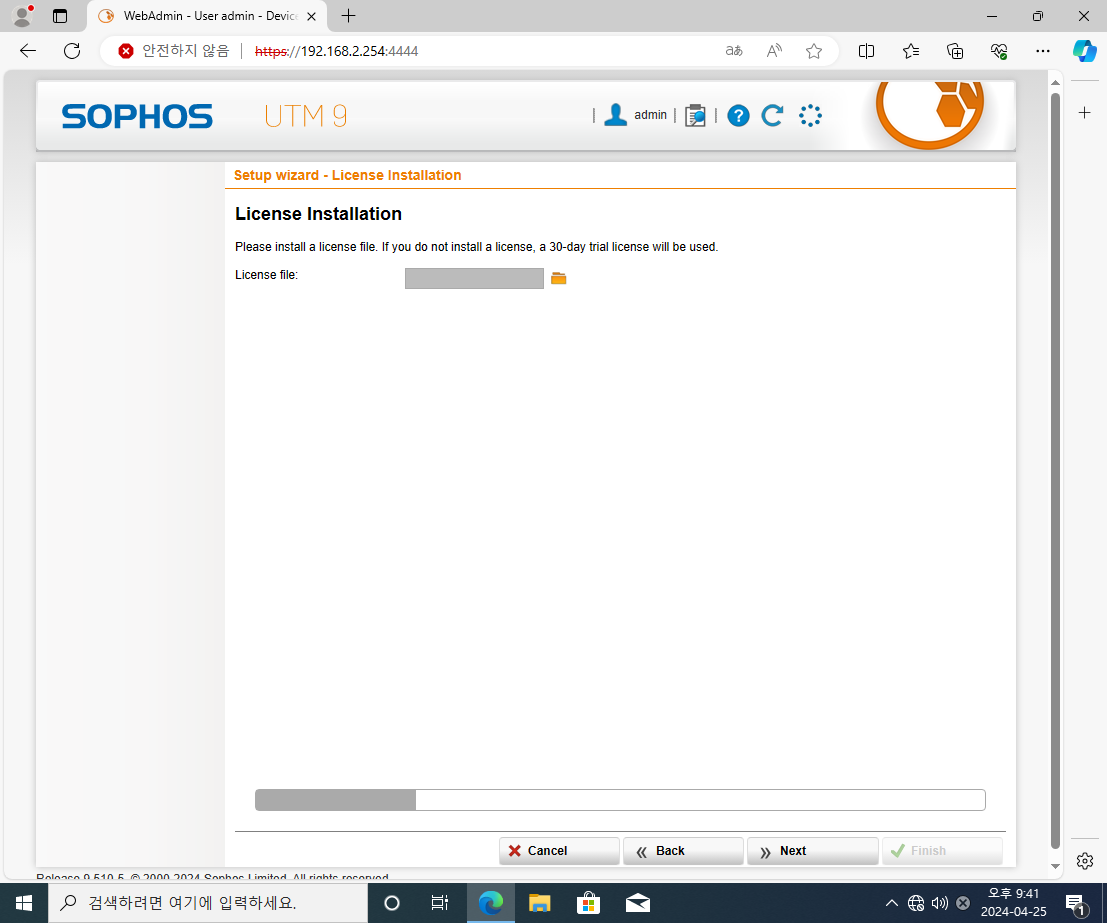

기본 설정이 완료되면 기본 ID인 admin으로 접속후

설치 마법사를 진행해주자

라이센스 입력창이다.

우린 라이센스가 없으니 30일 체험판으로 사용하자

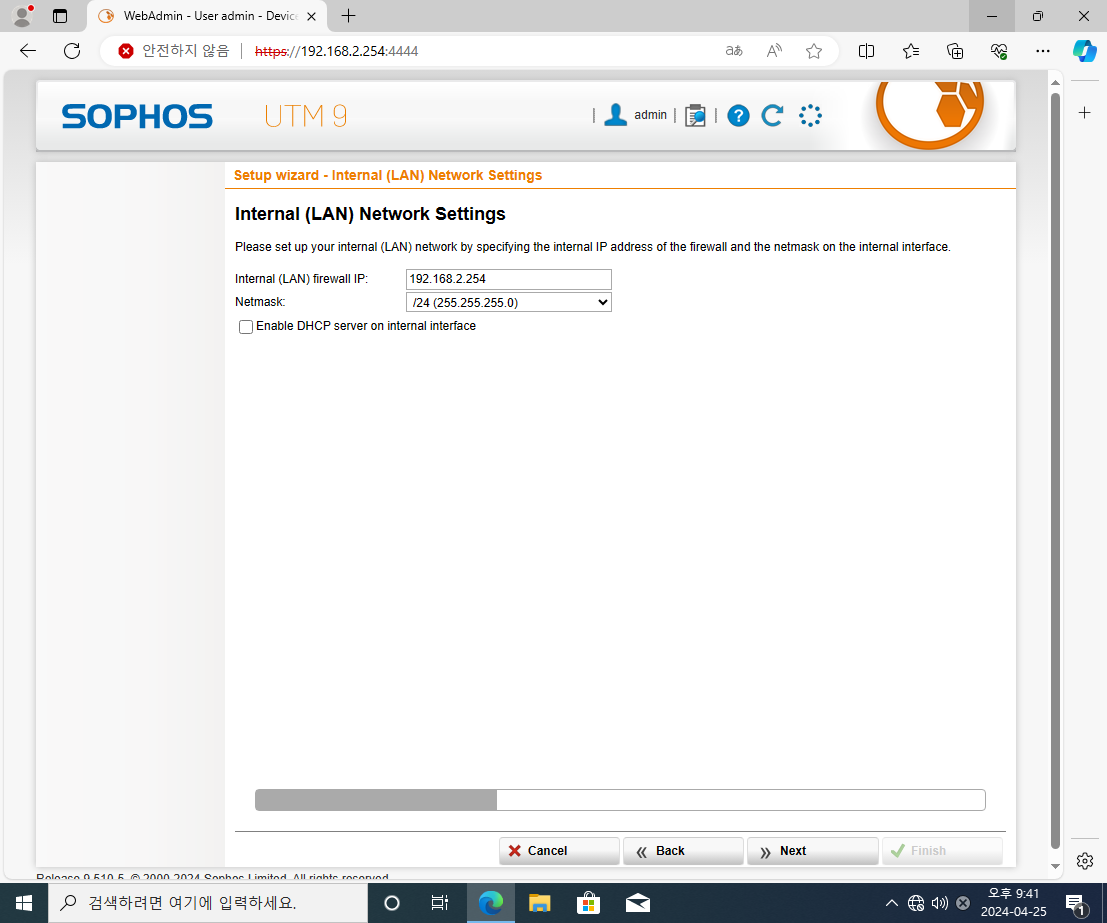

UTM 설치시 지정했던 내부 IP를 여기서 바꾸거나 설정할 수도 있다.

그 다음은 외부 IP인데 eth0을 아래 사진과 같이 설정해주자.

그 다음은 내부에서 외부로 나갈 수 있는 서비스를

선택적 허용 해줄 수 있다.

우린 테스트를 위해 HTTP, respond, forward Ping

세가지를 허용해주자

IPS 사용 여부, 모두 체크해주자

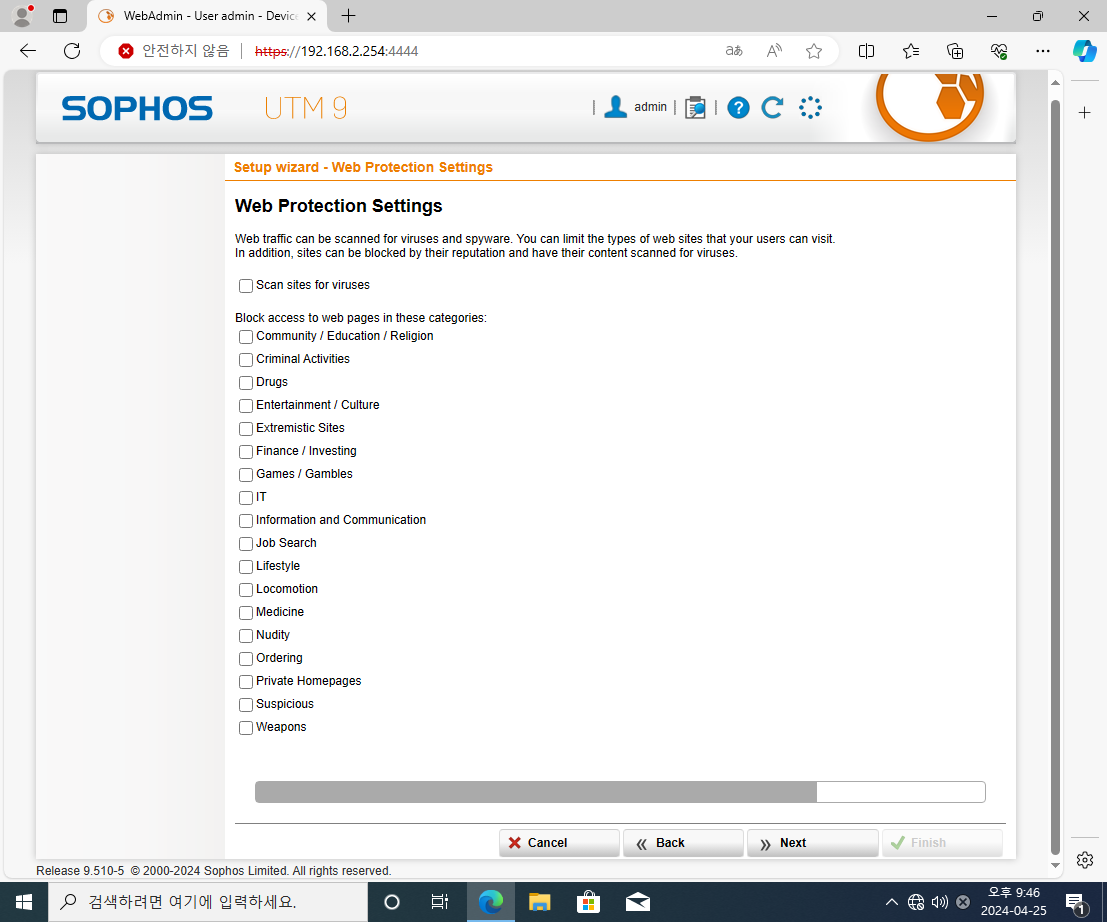

이 페이지는 관련 사이트들을 차단할 수 있다.

메일 서버도 추가해줄 수 있다.

마지막으로 종합적 설정을 확인할 수 있다.

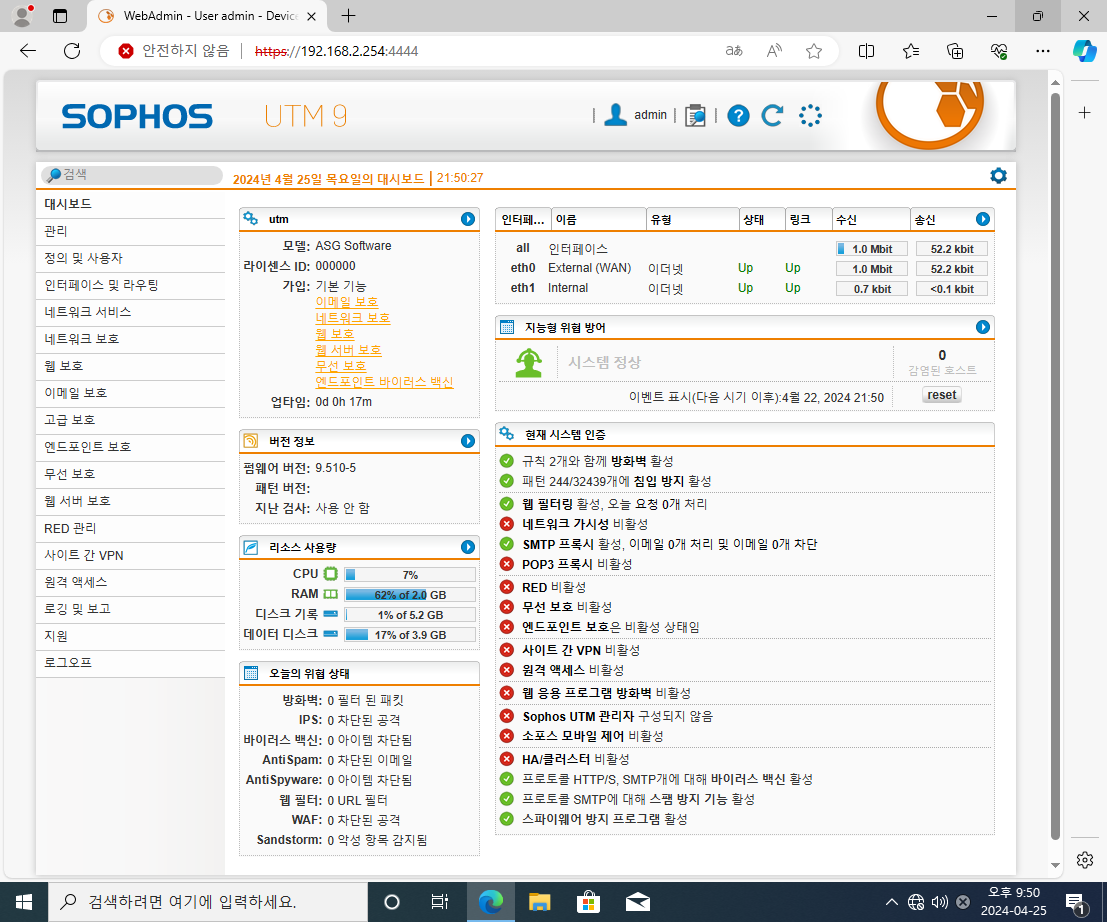

위 사진이 설정을 끝내고 드디어 UTM으로 들어온 것이다.

WebAdmin Setting에서 사용자 언어를 바꿔주자.

이제 사용할 준비는 끝난 것이다.

네트워크 보호의 방화벽으로 가보면

Internal(내부)에서 외부의 (any)어떤 곳으로든 서비스 할 수 있는 설정이 두가지 되어있다.

DNS, Web Surfing 인데

이중 Web 부분을 끄거나 삭제 해보자

삭제한 뒤에 Window에서 192.168.10.100 의 http로 접속해보자

위 사진처럼 접속이 불가능하다.

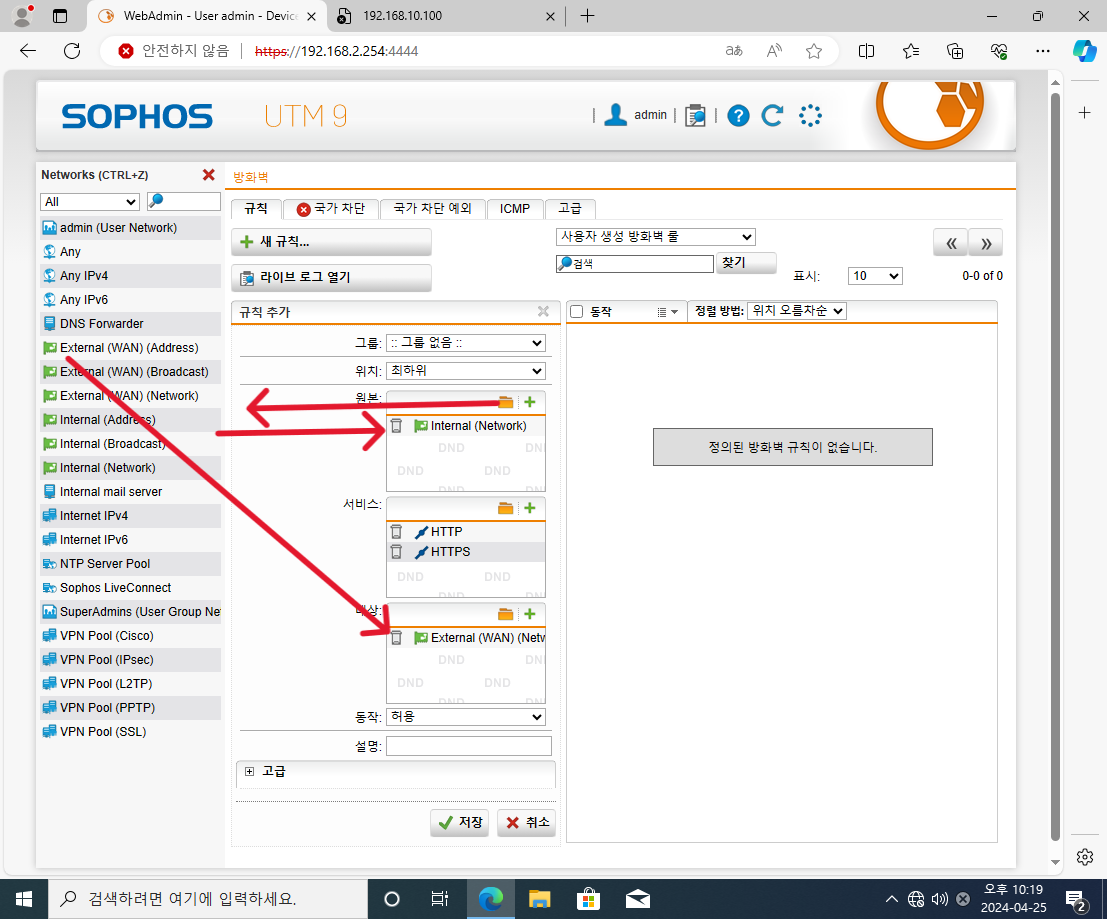

이제 다시 방화벽 설정으로 돌아가서 새규칙으로 HTTP를 허용해보자

Internl (내부), External(외부)

Address (대역내 특정 IP)

Broadcast (대역내 브로드캐스트)

Network(내,외부 대역)

등의 옵션을

출발지, 서비스 ,목적지에 알맞게 설정해주자

반드시 규칙을 만든뒤에 버튼을 눌러 활성화 시켜줘야한다.

그럼 이제부터

내부에서 외부로의 HTTP, HTTPS 접근을 허용했기 때문에 접속이 가능해진다!

현재 내부 (2.201)에서 외부(10.100)으로

FTP 서비스 접속도 불가능하다.

아까와 같이 FTP를 허용해보자

바로 접속이 가능해지는 것을 볼 수 있다!

이처럼 GUI 형식이라 간편하게 서비스들을 차단하고 열어줄 수 있다!

외부 > 내부

내부 > 외부

특정 호스트 > 내,외부

등 방향에 맞게 설정도 가능하다.

또한, 수동으로 포트를 지정해주고

특정 호스트만을 지정할 수도 있다.

그리고 우리가 GUI 형태로 이용하기위해서 원격 접속을 실시했는데

UTM이 설치된 PC로도 접속이 가능하다.

하지만 우린 Password를 모른다.

원격 접속시 설정했던 Password나 admin으로도 접속이 불가하다.

Password는

원격접속한 관리창에서 설정해줄 수 있다.

지정해준 UTM에서 로그인해보자

로그인에 성공했다.

suse linux 기반이라 조금 낮설 수도 있다.

그러나 쉘로 조작할 일은 거의 없을 것이다.

'Linux > Firewall' 카테고리의 다른 글

| Untangle . untangle설치 및 기본설정 (0) | 2024.02.28 |

|---|